7.6. Utilisation des tableaux de bord Kibana

7.6.1. Introduction

Pour |

aller à la |

|---|---|

Méthode d'investigation dans Kibana |

7.6.2. Prérequis

Utilisateur : membre du groupe Operator

7.6.3. Opérations préliminaires

Se connecter au GCenter via un navigateur (voir l'Accès à l'interface web du GCenter via un navigateur internet)

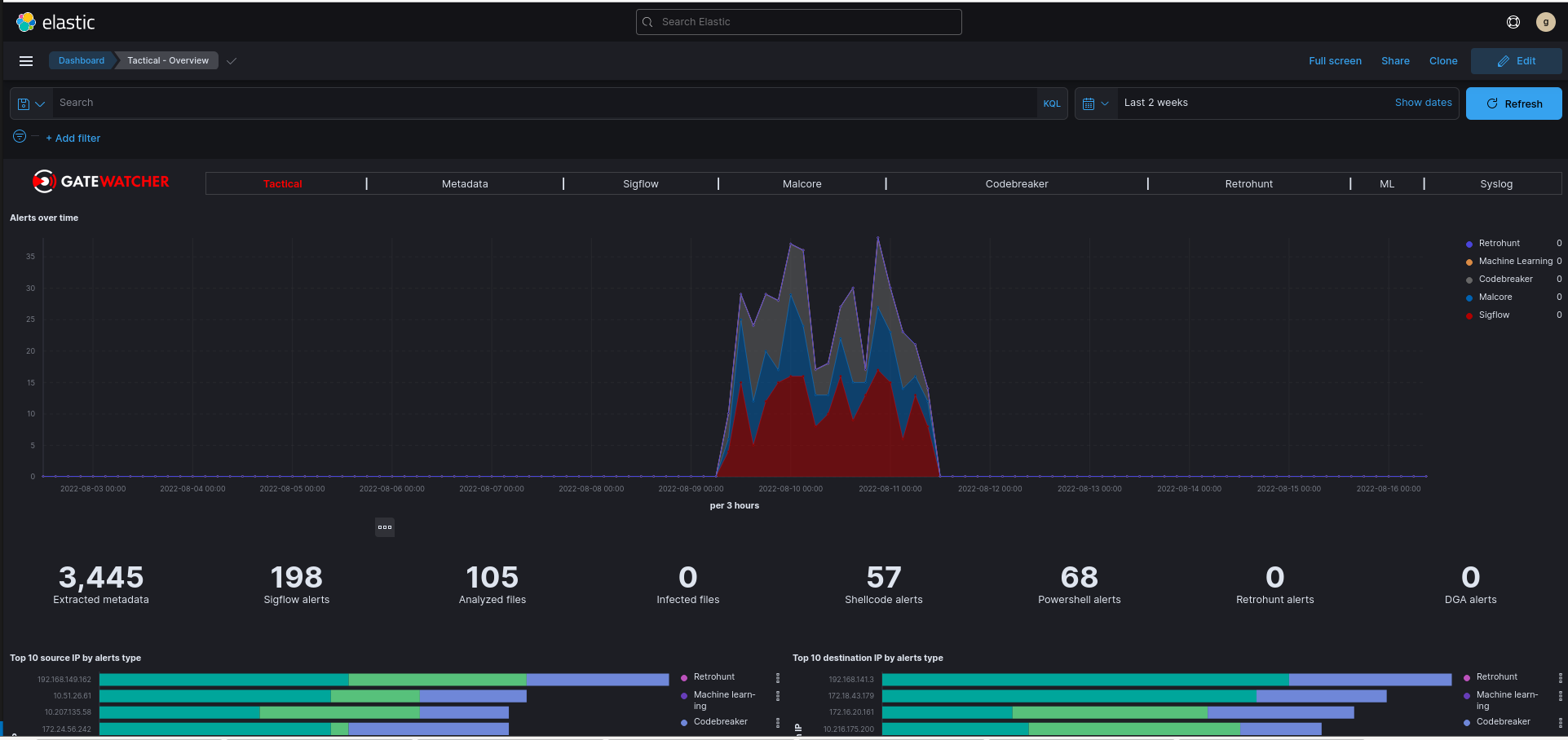

7.6.4. Procédure présentant la méthode d'investigation dans Kibana

Dans la barre de navigation, cliquer sur le bouton

`Hunting`.

Aller dans l'onglet

`Malcore`.Dans l'onglet

`Message`, repérer l'alerte sur un fichier infecté nécessitant investigation.Dérouler cette alerte afin d'afficher l'ensemble des champs de l’événement.

Trouver le champ

`flow_id`et réaliser un filtre positif sur ce dernier en appuyant sur le + (le filtre s'affiche sous la barre de recherche).Cliquer sur ce filtre puis cliquer sur

`Pin across all apps`pour attacher le filtre et pouvoir le conserver dans les autres tableaux de bord.Naviguer dans les différents tableaux de bord de type "alerte" afin de voir si d'autres alertes ont été générées pour ce flux.

Naviguer dans le tableau de bord des métadonnées afin quelles métadonnées ont été générées pour ce flux.