7.5. Utilisation des tableaux de bord NDR

7.5.1. Introduction

d'analyser les alertes pour chaque type de moteur

de visualiser les informations et les alertes propres aux équipements du réseau

de visualiser les informations et les alertes propres aux utilisateurs du réseau

de visualiser les relations entre les différents équipements et utilisateurs

Voir la Présentation de l'interface graphique WEB UI

Pour |

aller à la |

|---|---|

Récupération des informations liées à une alerte |

Procédure de récupération des informations liées à une alerte |

Traitement d'un équipement |

|

Traitement d'un utilisateur |

|

Gestion des règles d'association |

|

Relation entre équipements et utilisateurs |

Procédure d'analyse des relations entre équipements et utilisateurs |

7.5.2. Prérequis

Utilisateur : membre du groupe Operator

7.5.3. Opérations préliminaires

Se connecter au GCenter via un navigateur (voir l'Accès à l'interface web du GCenter via un navigateur internet)

7.5.4. Procédure de récupération des informations liées à une alerte

- Dans la barre de navigation, cliquer sur le bouton

`Home`.Dans la Zone de messages de l'écran`Home`, sont affichés les alertes classées par niveau de risque.

- Cliquer sur une alerte nécessitant une investigation.L'écran

`Alerts`de la web UI est affiché. - Si le bouton

`Aggregated`est coché, cliquer à nouveau sur l'alerte dans la page qui s'affiche. - Une fois les alertes non agrégées, cliquer sur l'alerte nécessitant une investigation.Une popup s'affiche avec les détails de l'alerte.

Note

Cette fenêtre est détaillée dans le paragraphe Fenêtre d'informations sur une alerte.

- Cliquer sur le nom d'un des équipements en question dans la popup afin d'afficher la fiche de l'équipement.Sont affichés :

son score de risque

son adresse IP

son adresse mac

les métadonnées générées

les alertes générées

A partir de l'IP de l'équipement, faire une recherche sur cette dernière dans la page

`Users`(exemple : IP:192.168.0.1)- Cliquer sur l'utilisateur afin d'afficher la fiche utilisateur.Sont affichés :

son score de risque

son adresse IP

son ou ses équipements présents sur le réseau

les métadonnées générées

les alertes générées

ses relations avec les autres équipements ou utilisateurs du réseau

Continuer les investigations, comme ci-dessus, si d'autres équipements sont présents dans l'alerte traitée.

7.5.5. Procédure de traitement d'un équipement

Dans la barre de navigation, cliquer sur le bouton

`Assets`.

Cliquer sur l'équipement souhaité.

Analyser les différentes alertes (1) relevées pour cet équipement.

Si cela est nécessaire, ajouter un tag (8) qui permettra de donner un statut à l'équipement.

Si cela est nécessaire, ajouter une note (9) qui permettra d'indiquer les différentes analyses effectuées.

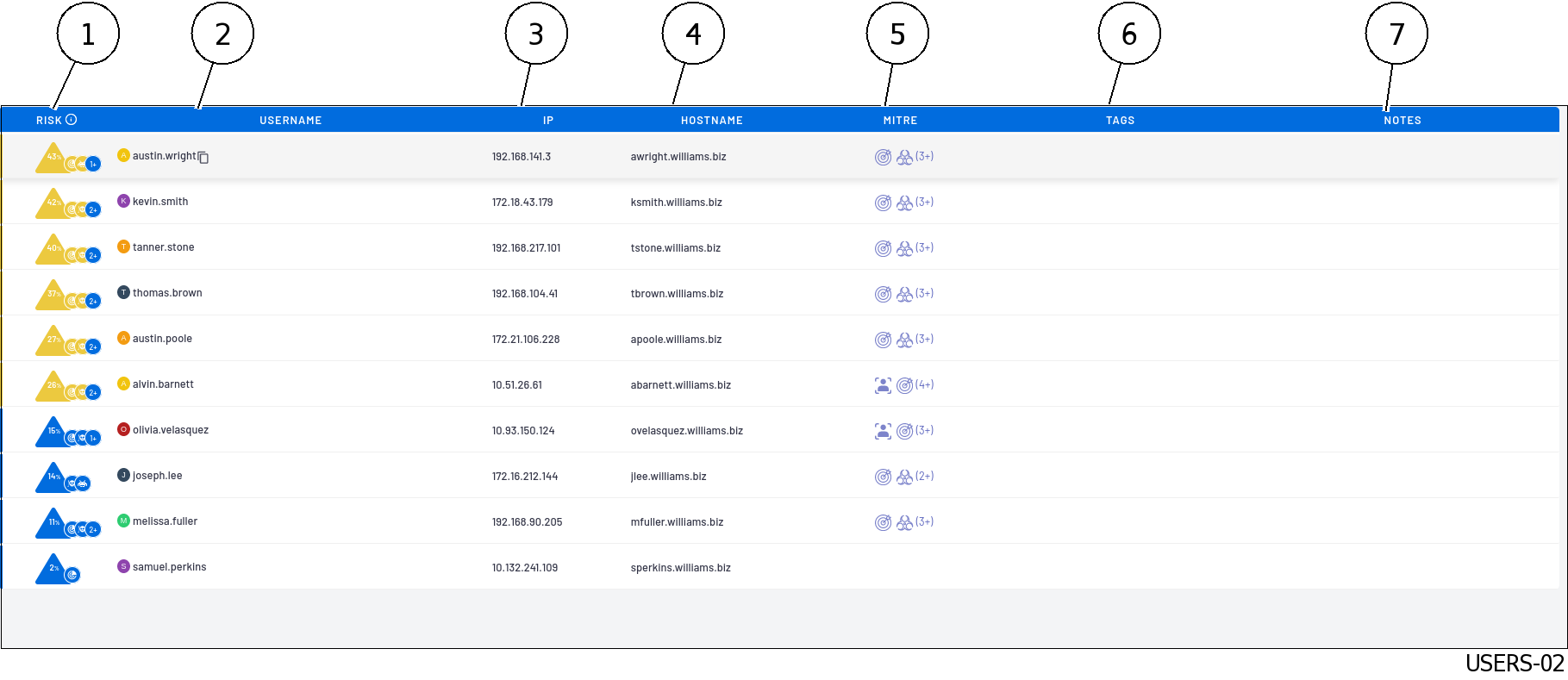

7.5.6. Procédure de traitement d'un utilisateur

Dans la barre de navigation, cliquer sur le bouton

`Users`.

L'interface de gestion des utilisateurs présente une liste des différents utilisateurs présents sur le réseau classés par score de risque.L'utilisateur ayant le score de risque le plus élevé est celui ayant levé le plus d'alertes de criticité élevée.Il peut donc être nécessaire de réaliser une analyse approfondie sur l'utilisateur en question.

L'interface de gestion des utilisateurs présente une liste des différents utilisateurs présents sur le réseau classés par score de risque.L'utilisateur ayant le score de risque le plus élevé est celui ayant levé le plus d'alertes de criticité élevée.Il peut donc être nécessaire de réaliser une analyse approfondie sur l'utilisateur en question.

Cliquer sur l'utilisateur souhaité.

Analyser les différentes alertes relevées pour cet utilisateur.

Si cela est nécessaire, ajouter un tag qui permet de donner un statut à l'utilisateur.

Si cela est nécessaire, ajouter une note qui permet d'indiquer les différentes analyses effectuées.

7.5.7. Procédure de gestion des règles d'association

Dans la barre de navigation, cliquer successivement sur :

le bouton

`Config`- le bouton

`Assets/Users Association rules`L'interface de gestion de règles d'association`Assets/Users association rule`permet de mettre en place des règles concernant les équipements et les utilisateurs présents sur le réseau.

Dans la section

`Asset detection network range`:- cliquer sur le lien

`Network variables can be configured for each gcap`pour ajouter des réseaux internes via la fonction de personnalisation du profil GCAP.Pour plus d'informations, voir la Partie `Asset detection network range` du sous menu `Assets/Users Association rules`.

Dans la section

`Ignored IP for users association`:- déclarer les adresses IP qui ne pourront être associées à un utilisateur afin d'éviter des associations erronées.Pour plus d'informations, voir la Partie `Ignored IP for users association` du sous menu `Assets/Users Association rules`.

Dans la section

`Ignored MAC for assets association`:- déclarer les adresses MAC qui ne pourront être associées à un équipement afin d'éviter des associations erronéesPour plus d'informations, voir la Partie `Ignored MAC for assets association` du sous menu `Assets/Users Association rules`.

Dans la section

`Forbidden users`:- déclarer les utilisateurs ne devant pas apparaître dans les tableaux de bord NDR (exemple : PDG, administrateur)Pour plus d'informations, voir la Partie `Forbidden users` du sous menu `Assets/Users Association rules`.

Dans la section

`Forbidden assets`:- déclarer les équipements ne devant pas apparaître dans les tableaux de bord NDR (exemple : équipements sensibles, équipements non pertinents)Pour plus d'informations, voir la Partie `Forbidden assets` du sous menu `Assets/Users Association rules`.

7.5.8. Procédure d'analyse des relations entre équipements et utilisateurs

Dans la barre de navigation, cliquer sur le bouton

`Relations`.

Choisir la période souhaitée à l'aide de la ligne de temps en bas de page.

Repérer un utilisateur ou un équipement clignotant en rouge (score de risque > 75%).

Cliquer sur ce dernier, ses interactions avec les autres utilisateurs et équipements s'animent et une popup s'affiche.

Passer la souris sur les liens animés (interactions) pour voir de quoi il s'agit.

Dans la popup, on retrouve les éléments permettant une investigation approfondie :

les informations principales concernant l'élément

les alertes levées par l'élément