5.3. Présentation de l'interface graphique Kibana

provenir des analyses côté GCap (alertes et métadonnées remontées par le moteur de détection Sigflow)

provenir des analyses côté GCenter (alertes malware, shellcode, powershell, rétrohunt ou machine learning)

Important

Dans cette partie, sont décrits les éléments graphiques accessibles aux membres du groupe operator.

5.3.1. Configuration de l'interface graphique Kibana

les utilisateurs membres du groupe operator peuvent visualiser les données présentes dans les tableaux de bord d’événements de détection

les utilisateurs membres du groupe administrator peuvent visualiser les données présentes dans les tableaux de bord système (Syslog)

Note

L'accès à l'interface Kibana est disponible :

pour les membres du groupe operator, en cliquant sur bouton

`Hunting`de la barre de navigationpour les membres du groupe administrator, en cliquant sur la commande

`GCenter/Trackwatch logs`du menu`Admin`

5.3.2. Tableaux de bord natifs

Les tableaux de bord natifs sont regroupés dans l'interface Kibana sous forme d'onglets :

`Tactical``Metadata``Sigflow``Malcore``Codebreaker``Retrohunt``ML``Syslog`

Note

Pour la plupart des tableaux de bord, trois pages sont disponibles :

`Overview`

`Messages`

`GeoIP`

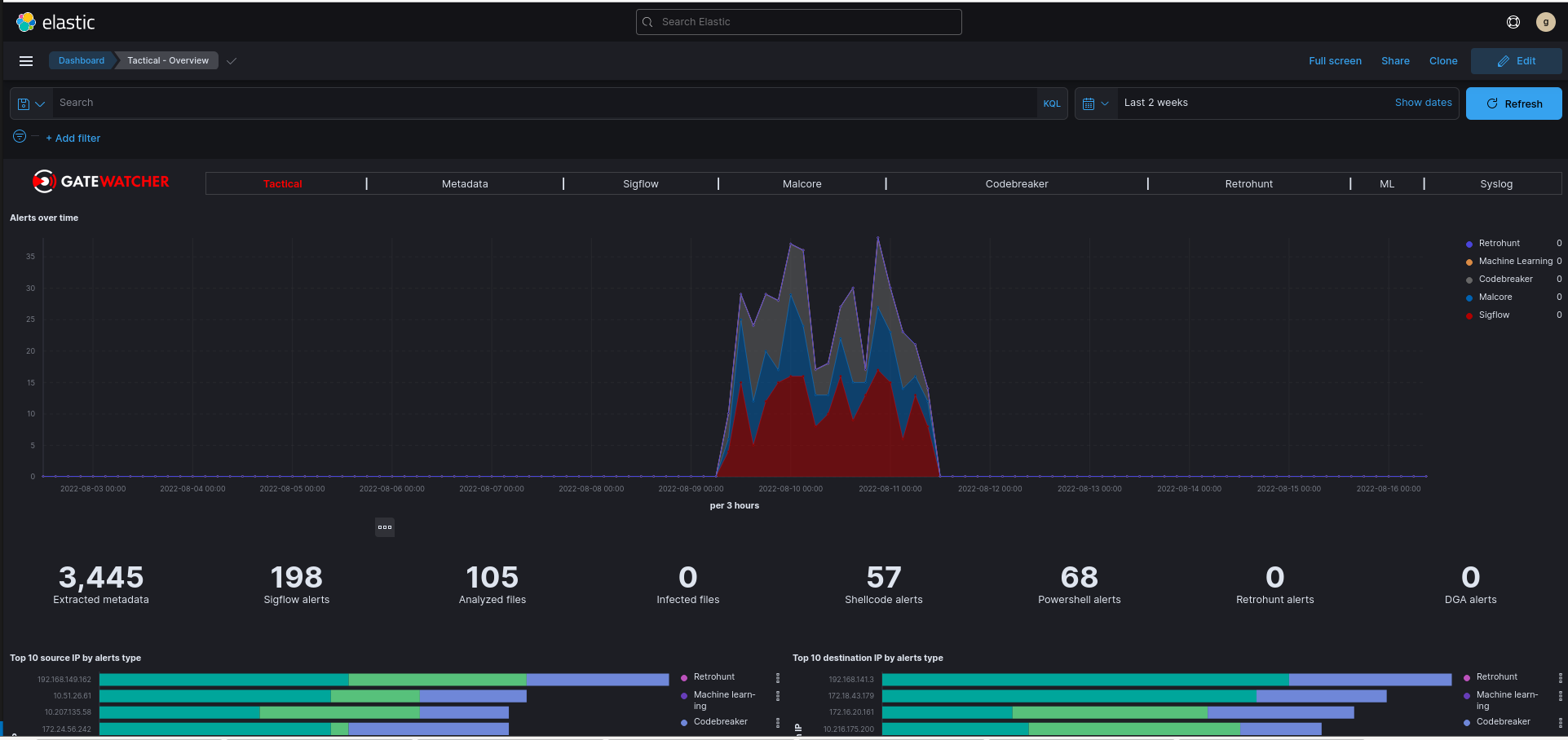

`Tactical`affiche, dans des visualisations, les informations des alertes des différents moteurs :

un graphique affichant le nombre d'alerte par moteur dans le temps

un compteur affichant le nombre d'alertes par moteur, le nombre de métadonnées et le nombre de fichiers analysés

un top 10 des adresses IP source par type d'alertes

un top 10 des adresses IP destination par type d'alertes

un graphique indiquant la proportion des différentes sévérité d'alertes Sigflow

un graphique indiquant le nombre de signatures uniques ayant remontées des alertes dans le temps

un liste des alertes Malcore relevées par la solution (sous forme de message)

un top 10 des alertes Codebreaker

un top 10 des alertes Retrohunt

un top de la répartition des noms de domaine DGA (Machine Learning)

un top 10 des alertes Machine Learning

`Metadata`affiche, dans des sous-onglets, les métadonnées pour les différents protocoles analysés par la sonde :

All, synthétise l'ensemble des métadonnées dans des visualisations sous forme de graphique

DHCP, détails concernant les métadonnées du protocole DHCP

DNS, détails concernant les métadonnées du protocole DNS

File Transaction, détails concernant les métadonnées liées au fichier reconstruit par la sonde

HTTP, détails concernant les métadonnées du protocole HTTP

IKEv2, détails concernant les métadonnées du protocole IKEv2

KRB5, détails concernant les métadonnées du protocole KRB5

NFS, détails concernant les métadonnées du protocole NFS

SMB, détails concernant les métadonnées du protocole SMB

SMTP, détails concernant les métadonnées du protocole SMTP

SSH, détails concernant les métadonnées du protocole SSH

TFTP, détails concernant les métadonnées du protocole TFTP

TLS, détails concernant les métadonnées du protocole TLS

Attention

Certains protocoles n'ont pas de tableaux de bord natifs malgré le fait qu'ils peuvent générer de la métadonnée.Ces métadonnées sont quant à elles quand même indexées et exploitables dans Kibana.

`Sigflow`affiche l'ensemble des alertes générées par Sigflow`Malcore`affiche l'ensemble des alertes malware générées par le moteur Malcore`Codebreaker`affiche l'ensemble des alertes shellcode et powershell générées par le moteur Codebreaker`Retrohunt`affiche l'ensemble des alertes générées par le moteur Retrohunt`MetaMLdata`affiche l'ensemble des alertes générées par le moteur Machine Learning`Syslog`affiche les événements systèmes syslog de la solution (accessible uniquement par les administrateurs)

5.3.3. Exploitation des données

filtrer en modifiant l'intervalle de temps (en haut à droite de la page)

filtrer en faisant une recherche grâce à la barre

`Search`(en haut à gauche)filtrer en créant un filtre sur un champ précis des événements souhaités (bouton

`+ Add filter`en dessous de la barre de recherche)