7.9. Procédure d'analyse des rapports d'analyse

7.9.1. Introduction

Important

Le champ SCORE n'a de sens que pour le moteur présélectionné. Il n'indique pas que le fichier analysé est sain mais uniquement qu'il est déclaré comme sain par ce moteur.

Pour envoyer le fichier à analyser au serveur distant (comme la GBox) et récupérer le rapport, voir la procédure d'Envoi de fichier pour une analyse externe au GCenter.

7.9.2. Prérequis

Utilisateur : membre du groupe Operator

7.9.3. Preliminary operations

Se connecter au GCenter via un navigateur (voir l'Accès à l'interface web du GCenter via un navigateur internet)

7.9.4. Procédure d'analyse du statut `Error`

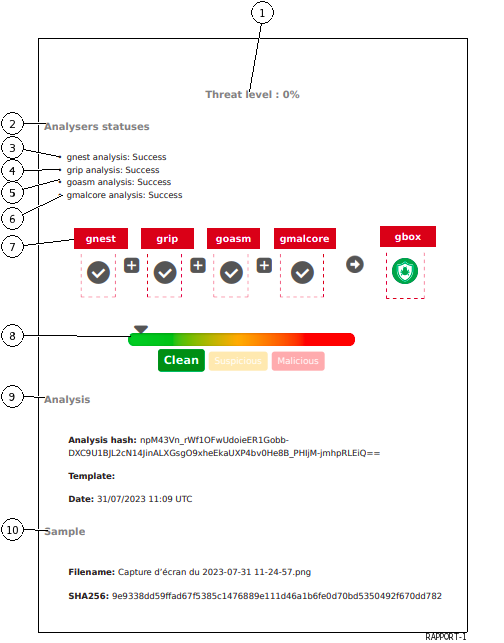

Le statut `Error` est indiqué dans la partie (9).

- Regarder la raison de l'erreur dans le texte détaillé en dessous.Dans cet exemple, l'erreur est sur le moteur Gmalcore qui est indisponible.Ici, l'analyse n'est pas significative.

Remettre en route le moteur Gmalcore sur la GBox avant de relancer l'analyse.

7.9.5. Procédure d'analyse du statut `Clean`

Consulter le rapport.

Le statut

Le statut`Clean`est indiqué dans la signalétique visuelle (8).Ce rapport est composé :

`Threat level`: ici 0%Ce score est calculé à partir du score d'analyse retourné par les différents moteurs actifs de la GBox dans le modèle au moment de la détection`Analysers statuses`Cette partie liste les moteurs activés lors de l'analyse et leurs résultats.Cette partie indique quelle analyse a été faite mais en aucun cas le résultat de l'analyse :

`gnest analysis: Success`: l'analyse du moteur Gnest (3) a été faite

`grip analysis: Success`: l'analyse du moteur Grip (4) a été faite

`goasm analysis: Success`: l'analyse du moteur Goasm (5) a été faite

`gmalcore analysis: Success`: l'analyse du moteur Gmalcore (6) a été faitele résumé des étapes de l'analyse (7) qui affiche :

la partie (9)

`Analysis`donne les informations sur l'analyse : le hash, le modèle et la datela partie (10)

`Sample`donne les informations sur l'échantillon : le nom de fichier et sha256

Note

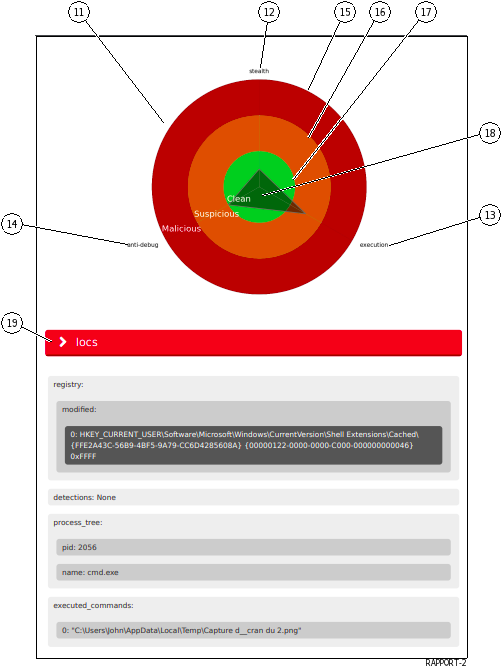

Le graphique (11) est disponible uniquement si Gnest fait partie du modèle (les données nécessaires au graphique sont retournées par ce moteur).

Ce graphique (11) permet d'avoir un visuel sur la dangerosité du fichier analysé :

la catégorie de la dangerosité est définie par les axes (12) (13) et (14) : titres et nombre d'axe sont donnés par les moteurs.

le niveau de la dangerosité est donné par les cercles concentriques.

le cercle central (17) indique le niveau sain.

le cercle milieu (16) indique le niveau suspicieux.

le cercle externe (15) indique le niveau malicieux.

La synthèse pour le fichier se lit sur les sommets de la forme représentée (18).Dans l'exemple affiché, le sommet (5) indique que le fichier est :

suspicieux dans l'axe

`execution`(13)sain dans l'axe

`stealth`(12) et dans l'axe`antidebug`(14)Ensuite le rapport détaille les parties détaillants les analyses : Iocs (19), Static etc..Le détail de ces parties est donné dans le tableau ci-dessous :

Titre de la partie

Description

Est activé par le moteur

`Analysis options`Valeurs des options utilisées pour l'analyse

Grip et Gnest

`Iocs`Liste des actions effectuées (fichiers, base de registres, réseau, processus...)

GNEST

`Ttps`GNEST

`Static`Métadonnées

GRIP

`Overview`Informations sur le fichier (taille, différents hash, type...)

GNEST

`Heuristic`Liste des moteurs (Entry#x) et nom de la menace retournée par le module Gmalcore (ou n/a)

Gmalcore

`Shellcode`Résultat de la détection de shellcode

GOASM

`Signatures`Liste des signatures yara correspondant au fichier analysé

Gnest

`Process Tree`Représentation graphique de l'arbre de processus

Gnest

7.9.6. Procédure d'analyse du statut `Malicious`

- Consulter le rapport.Le statut

`Malicious`est indiqué dans la signalétique visuelle (5).

Ce rapport est composé :

`Threat level`: ici 100%Ce score est calculé à partir du score d'analyse retourné par les différents moteurs actifs de la GBox dans le modèle au moment de la détection`Analysers statuses`Cette partie liste les moteurs activés lors de l'analyse et leurs résultats.Cette partie indique quelle analyse a été faite mais ,en aucun cas, le résultat de l'analyse :

`gmalcore analysis: Success`: l'analyse du moteur Gmalcore (3) a été faitele résumé des étapes de l'analyse (4) qui affiche :

`Malicious`la partie (6)

`Analysis`donne les informations sur l'analyse : le hash, le modèle et la datela partie (7)

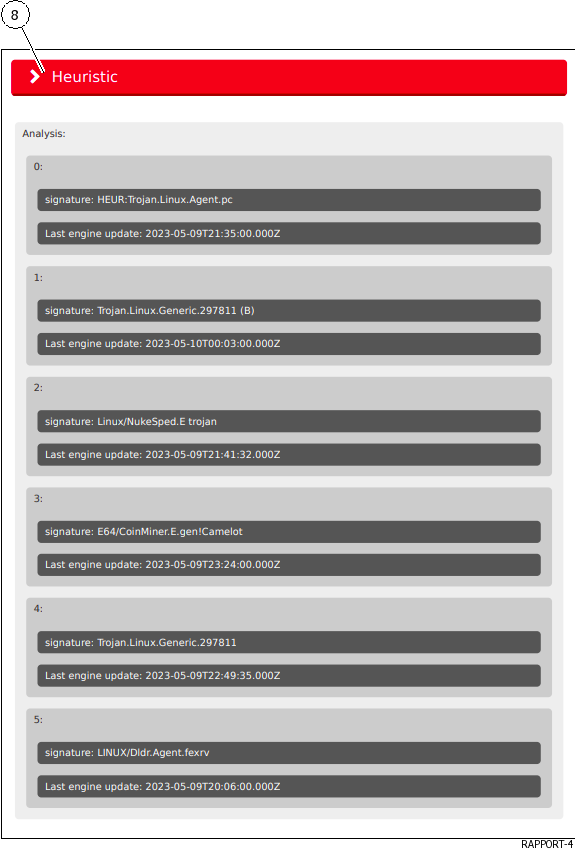

`Sample`donne les informations sur l'échantillon : le nom de fichier et sha256 Ensuite le rapport détaillé les parties détaillants les analyses : Heuristic (8)..Le détail de ces parties est donné dans le tableau ci-dessous :

Ensuite le rapport détaillé les parties détaillants les analyses : Heuristic (8)..Le détail de ces parties est donné dans le tableau ci-dessous :

Titre de la partie

Description

Est activé par le moteur

`Analysis options`Valeurs des options utilisées pour l'analyse

Grip et Gnest

`Iocs`Liste des actions effectuées (fichiers, base de registres, réseau, processus...)

GNEST

`Ttps`GNEST

`Static`Métadonnées

GRIP

`Overview`Informations sur le fichier (taille, différents hash, type...)

GNEST

`Heuristic`Liste des moteurs (Entry#x) et nom de la menace retournée par le module Gmalcore (ou n/a)

Gmalcore

`Shellcode`Résultat de la détection de shellcode

GOASM

`Signatures`Liste des signatures yara correspondant au fichier analysé

Gnest

`Process Tree`Représentation graphique de l'arbre de processus

Gnest

Analyser les résultats en fonction du score.

Astuce

Un score non nul est une indication d'une menace.Un score nul signifie uniquement que le moteur courant n'a pas détecté de menaces.Ne pas hésiter de relancer l'analyse avec tous les moteurs de la GBox.

Concaténer les résultats du GCenter et ceux du rapport de la GBox.