1. Templates

1.1. Configuration

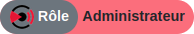

Menu : Administrators > MalwareLab > Templates

Ce menu permet de créer des modèles d'analyses en combinant les différents moteurs d'analyses.

Il est indispensable d'avoir au minimum un template défini afin que les opérateurs puissent effectuer des analyses.

Afin de créer un template il faut renseigner le nom du template, de sélectionner les moteurs souhaités en cochant la case associée et de renseigner leurs options si nécessaire, puis de cliquer sur Create

Il est à noter que le premier template créé a automatiquement le tag Default. Un template étant défini par défaut est utilisé lors du lancement d'une analyse sur la page de démarrage, via l'api (si aucun template n'est spécifié) ou pour analyser les fichiers envoyés depuis le GCenter dans le cas de la configuration de l'interconnexion GCenter/GBox.

Il n'est pas possible de supprimer le modèle tant qu'il est défini par défaut.

Il est possible de choisir un autre modèle par défaut en cliquant sur le bouton Set as default.

Les moteurs d'analyses GRip et GNest disposent d'options de paramétrage.

Paramètres de GRip:

analysis_type: {light|heavy} : Détermine les données extraites du fichier analysé.

| light | heavy | |

|---|---|---|

| taille de l'archive | x | x |

| librairies utilisées | x | x |

| informations sur le point d'entrée (entrypoint) du binaire | x | x |

| informations générales | x | x |

| chaînes de caractères | x | |

| imports / exports | x | |

| sections du binaire | x |

Paramètres de GNest:

memory: Ce champ permet à l'utilisateur de récupérer ou non le dump mémoire des analyses réalisées par GNest. Ce dernier est téléchargeable depuis la page Reports - List all à partir des artefacts de l'analyse.

machine: Permet à l'utilisateur de choisir la VM dans laquelle le fichier va être analysé.

analysis duration: Permet de paramétrer la durée de l'analyse dans la VM GNest.

Avertissement

L'activation de l'option memory, implique la sauvegarde sur disque de l'intégralité de la mémoire (4Go). Afin d'éviter de saturer l'espace disque, il est préférable d'activer cette option sur des templates spécifiques et non sur le template par défaut. Il est cependant possible de supprimer ces dumps via la suppression des artefacts disponible dans les rapports, ou via l'API.

Enfin, un modèle d'analyse peut-être supprimé en cliquant sur le bouton Remove. Lors de la suppression d'un modèle d'analyses, les analyses lancées avec ce modèle sont conservées, ainsi que le nom du modèle au moment de sa suppression.

2. Sample analysis

Menu : Administrators > Sample Analysis > Upload

Le menu suivant permet à l'utilisateur d'uploader des fichiers manuellement et les faire analyser par le moteur de son choix. Pour cela, il faut au préalable créer un tempate.

Pour analyser un fichier, il faut:

Dans Sample analysis - Upload, sélectionner le fichier à analyser.

Archive password (optionnel) : Mot de passe utilisé pour extraire l'archive.

Choisir un template.

La case "Force" permet de forcer la réanalyse du fichier s'il a déjà été analysé avec le même template sélectionné.

Cliquer sur "Submit".

Remarque:

La sélection d'un fichier ainsi que le choix d'un template sont obligatoires. Par contre, cocher la case "Force" est optionnel.

La taille du fichier que l'utilisateur upload ne doit pas dépasser 50Mo.

L'utilisateur doit avoir les droits Operator pour pouvoir analyser les fichiers.

Types de fichiers supportés :

.jpg

.bmp

.mp3

.avi

.java

.js

.sql

.html

.css

.class

.c

.bat

.pdf

.txt

.csv

.rules

.xls

.png

.key

.pem

.wav

.azw3

.mp4

.exe

.pcap

.xlsx

.docx

.pptx

.odt (géré comme une archive)

.tar

Les types de fichiers non supportés.

Bourne-Again

POSIX shell script

ELF

Python

3. Reports

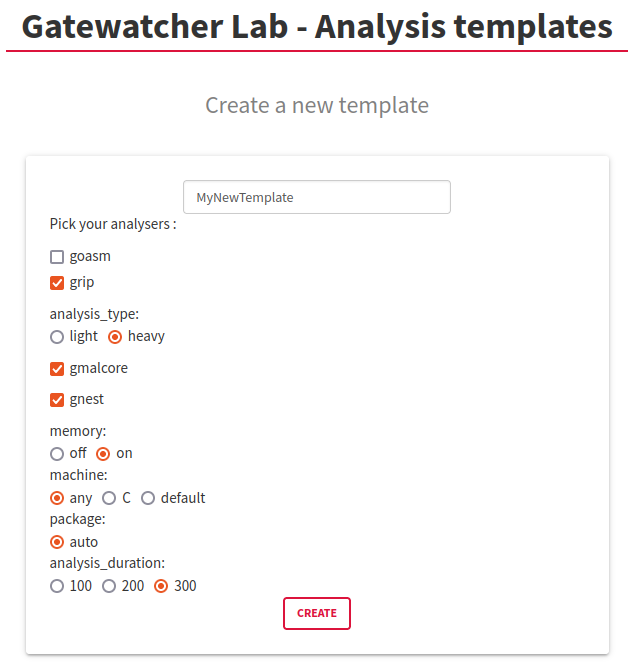

Menu : Administrators > Reports > List all

Dans cette section, l'utilisateur accède aux résultats et rapports d'analyses effectués par l'équipement.

3.1. Liste

Les résultats des analyses sont représentés sous forme de tableau (mis à jour toutes les 30 secondes) où chaque ligne correspond à une analyse avec les colonnes suivantes :

submission date: Date et heure d'upload du fichier par l'utilisateur.

Filename: Nom du fichier.

File Hash: SHA256 du fichier que l'utilisateur a envoyé (seuls les 10 premiers caractères du hash sont présentés dans la vue résumée).

Template: Template utilisé pour analyser le fichier.

Threat score: Score d'analyse globale calculé à partir du score d'analyse retourné par les différents moteurs.

Threat names: Nom de la menace retournée par le module gmalcore (ou n/a)

Done date: Date de fin de l'analyse du fichier

Status: Le statut global de l'analyse (Done ou Error). Dans le cas d'une erreur, plus de détail est disponible dans le rapport de l'analyse.

un lien vers le rapport au format pdf

un lien vers le détail du rapport.

Cet onglet permet également de faire facilement des recherches par les différents champs comme le filename, filehash ...etc. Pour cela, il faut renseigner le(s) mot(s) clé(s) dans le(s) champs adéquat(s).

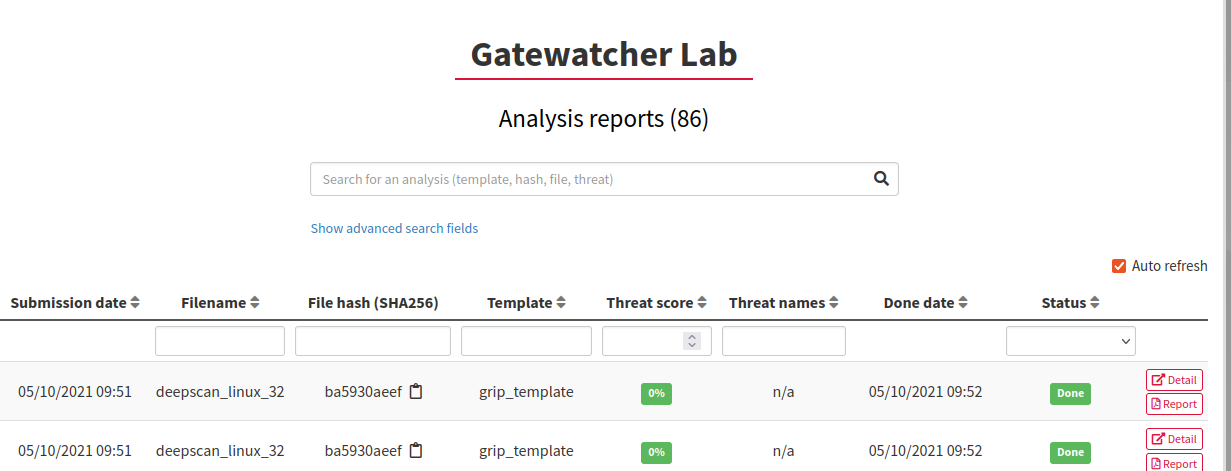

3.2. Détails

warning:: Le graphique est disponible uniquement si GNest fait partie du template (les données cécessaires au graphique sont retournées par ce moteur).

Le rapport d'analyse comporte toutes les informations extraites du fichier soumis par les différents moteurs d'analyses. On trouve tout d'abord un résumé de l'analyse indiquant le score de menace, les moteurs impliqués, l'état global (sain, suspect ou malicieux), ainsi que les informations sur l'analyse en elle-même (nom du template, identifiant de l'analyse et date) et le fichier (nom, hash).

On trouve également trois liens :

sample : Permet de télécharger le fichier analysé.

PDF report : Rapport au format PDF.

Retry with... : Permet de rejouer l'analyse de ce fichier (avec ce template ou un autre).

Et enfin un graphique permettant d'avoir un visuel sur le comportement du fichier analysé sur 3 axes : office, C&C/encryption, anti-debug.

Dessous, nous trouverons le détail des analyses par moteur et les informations sur le modèle d'analyse. Ces informations permettent à un analyste de pouvoir avoir une idée plus précise de l'anatomie et du comportement du fichier lors de son ouverture/exécution.

Les informations sont regroupées en différentes catégories :

Template options : Les paramètres des moteurs d'analyses.

Iocs : La liste des actions effectuées (fichiers, base de registres, réseau, processus,...).

Static : Les informations issues de l'analyse statique du fichier.

Overview : Les informations sur le fichier (taille, différents hash, type,...).

Shellcode : Le résultat de la détection de shellcode.

Signature : La liste des signatures yara correspondant au fichier analysé.

Process Tree : Une représentation graphique de l'arbre de processus.

Artefacts : Liens permettant de télécharger les artefacts issus de l'analyse (dump mémoire, capture réseau (pcap), chaînes de caractères détectées ). Cette section permet également de supprimer les artefacts.

Suivant la combinaison de moteurs utilisée, certaines sections peuvent être absentes de cette liste.