1. Configuration

En tant qu'administrateur :

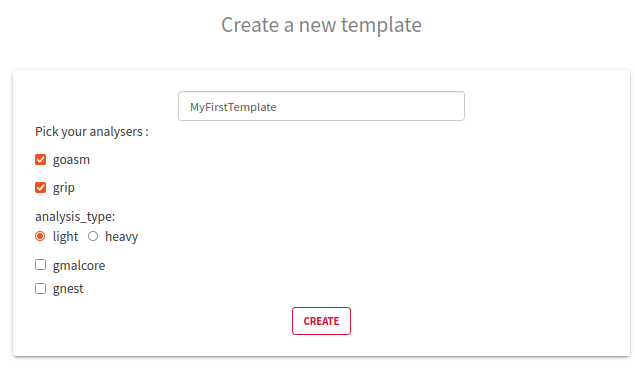

Créer un template en allant dans Administrators > MalwareLab > Template

2. Analyses

En tant qu'opérateur :

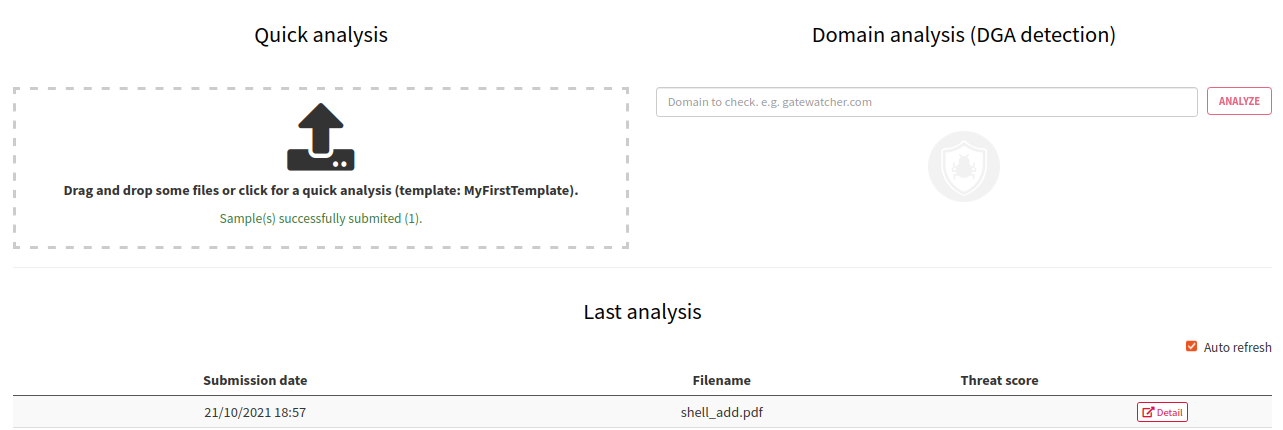

Depuis la page d'accueil

Cliquer sur la zone Quick Analysis, et sélectionner un fichier. (On note que le nom du template par défaut : MyFirstTemplate est présent dans cette zone )

On voit que l'envoi s'est correctement effectué, et que l'analyse a débuté.

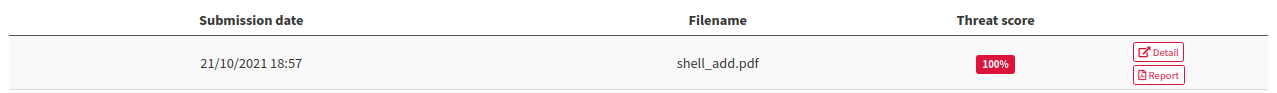

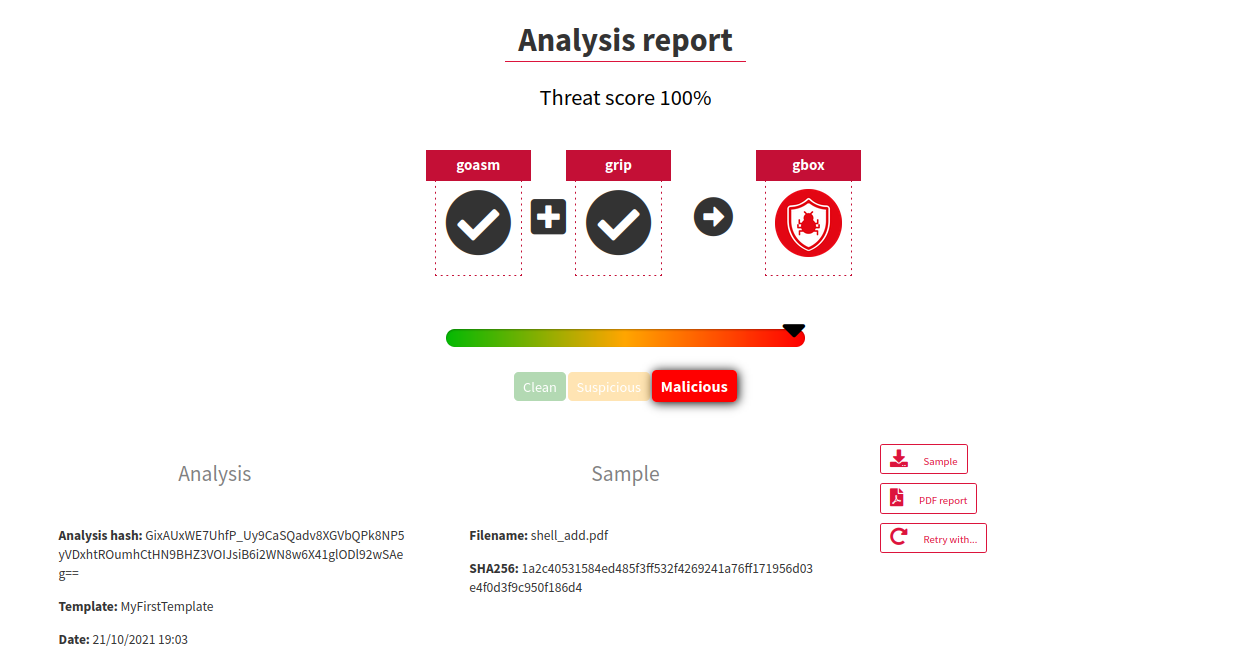

Après quelques instants, nous avons un résultat. En cliquant sur le lien Details

Nous avons un résultat sans ambiguïté :

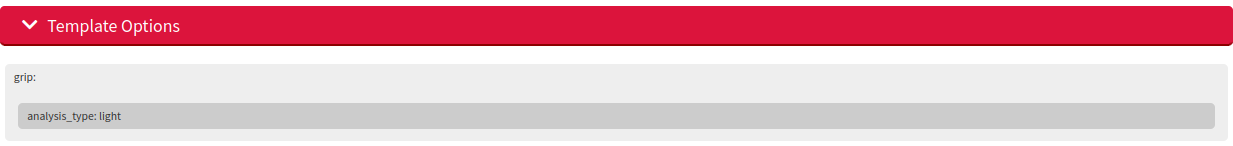

Dans la partie Template, nous retrouvons le détail des paramètres utilisés pour les moteurs d'analyses.

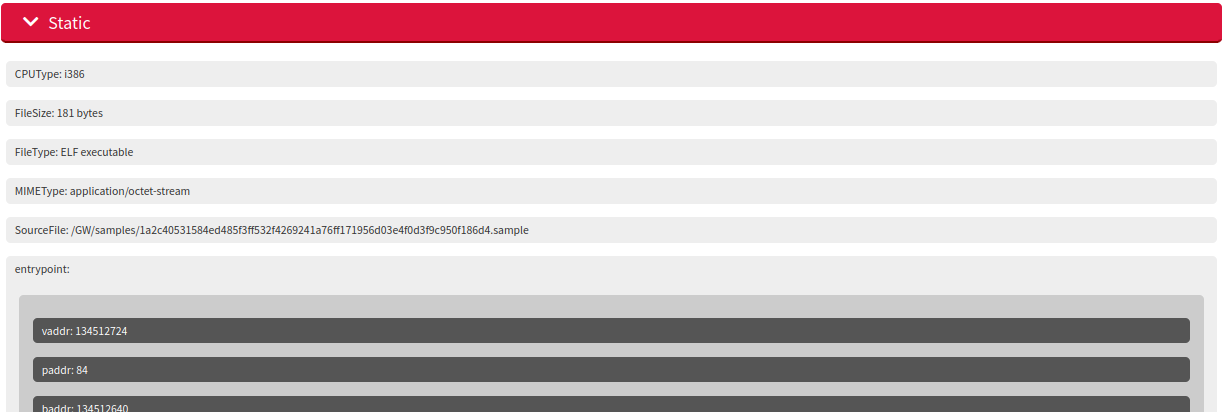

L'analyse statique nous donne des informations sur le fichier (en l'occurrence un exécutable ELF)

Enfin, le résultat décisif dans ce cas : la détection du shellcode embarqué