1. LPM : rappels

Quelques rappels sur les grands principes de la LPM:

Loi de Programmation Militaire

Loi n°2013-1168 du 18 décembre 2013

Article 22 : mise en application supervisée par l'ANSSI auprès des OIV

Imposer des mesures de sécurité,

Imposer des contrôles sur les systèmes d'information les plus critiques

Rendre obligatoire la déclaration des incidents constatés par les OIV sur leurs systèmes d'information

Article L. 1332-6-1 du Code de la Défense modifié par LOI n°2015-917 du 28 juillet 2015 - art. 27

Instaurer des mesures organisationnelles et techniques

Définir des modalités d'identification et de notification des incidents de sécurité affectant les SIIV

Les objectifs sont de protéger les infrastructures vitales nationales contre les attaques informatiques, réduire l'exposition aux risques et optimiser la qualité des services fournis par les organisations.

Des exigences pour les OIV et les acteurs PDIS sont à prendre en compte sur les équipements TRACKWATCH:

Mettre en place une politique de sécurité des systèmes d'information

Conduire une homologation de sécurité

Communiquer les éléments sur le SIIV mis en place par l'opérateur à l'ANSSI

Observer les alertes de sécurité et réagir à celles-ci.

Limiter les accès

Cloisonner les réseaux

Sélectionner les technologies qualifiées

2. LPM appliqué au GCENTER

Nous aborderons ici les points de configuration spécifiques qui permettra à la solution TRACKWATCH d'être en conformité avec la Loi de Programmation Militaire.

Bien qu'un certain nombre d'actions soient effectuées automatiquement lors du passage en mode LPM, l'administrateur devra personnaliser et modifier certains des paramètres manuellement:

Durcissement (GRsec, binaires, PAX et modules)

action automatiqueGScan

action automatiqueAD/LDAP

action manuelle requisePort USB

action automatiqueUpdate Hors-ligne

action manuelle requiseUpgrade Hotfix

action automatiqueSéparation des interfaces

action manuelle requiseIntégration du certificat

action manuelle requiseIDRAC Désactivé

action manuelle requiseLes groupes

action manuelle requise

2.1. Action automatique

2.1.1. Durcissement (GRsec, binaires, PAX et modules)

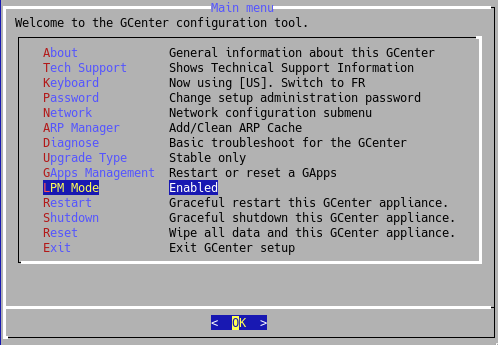

Pour procéder au durcissement de l'équipement GCENTER et passer en mode LPM, il faut suivre la procédure suivante en se connectant à l'interface SETUP:

Se connecter via le compte setup du GCENTER (SSH ou terminal)

Sélectionner l'onglet 'LPM Mode' désactivé par défaut

Valider le souhait de passer en mode LPM

L'équipement redémarrera alors avec la configuration correctement chargée.

Cela va permettre de réduire la surface d'attaque du GCENTER et ainsi de réduire le risque. En effet grâce à ce mode, il intègre les améliorations de GRSECURITY, dont PaX. Permettant ainsi de réduire la surface d'attaque y compris au niveau du noyau.

2.1.2. Service GScan

Dans la même optique, certaines fonctions sont désactivées. C'est le cas du service GScan qui est désactivé pour la détection de potentiels malwares ou shellcodes.

Cette fonctionnalité se désactive automatiquement après la validation du mode LPM dans le SETUP.

2.1.3. Port USB

Lorsque la solution TRACKWATCH est en mode LPM, les ports USB se désactivent automatiquement une fois le clavier (ou autre périphérique) débranché. Il faut alors redémarrer l'équipement GCENTER ou la sonde GCAP puis rebrancher, avant le démarrage, le périphérique afin que celui-ci soit pris en charge. Cette mesure limite l'accès au TTY de l'appliance.

La modification se fait automatiquement après le passage en mode LPM depuis le menu de configuration des paramètres du profil SETUP.

2.1.4. Upgrade hotfix

Dans le cadre d'un SI soumis à la LPM, le GCENTER ne pourra pas appliquer de modification de type hotfix appliquant des modification à la solution afin de corriger des problématiques mineures sur la solution sans redémarrage.

Ce paramètre GUM se désactive automatiquement après la validation du mode LPM dans le SETUP.

L'application des correctifs reste cependant possible via le processus d'upgrade.

2.2. Action manuelle

La liste des actions ci-dessous sont à effectuer par un administrateur de la solution TRACKWATCH.

2.2.1. Compte AD/LDAP

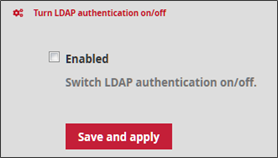

Dans le cadre d'un SI soumis à la LPM, il y a certaines contraintes, notamment sur le fait que le GCENTER ne soit pas connecté avec un Active Directory ou un LDAP. Il faut vérifier que c'est bien le cas.

Pour cela il faut se rendre dans la section ADMINISTRATORS du GCENTER puis cliquez sur Accounts et LDAP configuration.

Décochez la case Enabled puis cliquez sur Save and apply pour prendre en compte la modification. Cette modification provoquera un redémarrage de l'application et donc une coupure de connexion à la page des utilisateurs. Une fois que l'administrateur a cliqué sur Confirm, il sera nécessaire de se reconnecter à l'interface.

Après cette manipulation, un bandeau vert valide la modification et la partie LDAP interconnection status indique que le GCENTER est à présent déconnecté de l'Active Directory ou du LDAP.

2.2.2. IDRAC Désactivé

La solution TRACKWATCH est installée sur des équipements de marque Dell et ce dernier offre la possibilité en temps normal de configurer une adresse IP indépendante de l'environnement de capture permettant la prise en main à distance. Ces interfaces de connexions sont nommées IDRAC par le constructeur de la marque. Il est préconisé selon l'ANSSI de les désactiver pour des raisons de sécurité évidentes. Mais elles peuvent être réactiver à tout moment par l'administrateur pour faciliter la maintenance.

2.2.3. Séparation des interfaces

Dans le cadre d'un SI soumis à la LPM, le GCENTER doit avoir une configuration spéciale de ses interfaces réseau. En effet afin de garantir cette conformité et un bon niveau de sécurité, le flux de management et celui des évènements générés par les sondes GCAP, doivent être sur deux interfaces différentes respectivement [MGMT0] et [VPN0].

Cette modification n'est pas effective automatiquement après l'activation du mode LPM, même si les câbles réseau sont correctement branchés. C'est justement depuis l'interface SETUP que l'administrateur peut effectuer la modification et rajouter manuellement une nouvelle adresse IP pour l'interface [VPN0]. Seules les interfaces [MGMT0] et [VPN0] sont impactées. Se référer au document de paramétrage du setup afin de procéder au changement.

Le détail des flux dans ce mode sont décrit dans la section Matrice de flux

L'envoi des logs vers un SIEM dans une zone d'exploitation se fera donc au travers d'une interface dédiée. Nous séparons l'interface de management (administrateur) de l'interface d'export des logs (opérateur).

Important

En mode LPM, l'interface [ICAP0] est désactivée et l'interface [SUP0] doit être dans un réseau différent que [MGMT0].

2.2.4. Update Hors-Ligne

Pour que la solution TRACKWATCH puisse rentrer dans le cadre de la Loi de Programmation Militaire, les mises à jour des signatures doivent se faire en mode Manuel ou Local.

Il y a donc 2 possibilités:

soit depuis l'interface Web du GCENTER, (voir la section Mise à jour manuelle des moteurs de ce document). Cela correspond à une mise à jour manuelle.

soit via un emplacement sur le réseau, déconnecté d'internet. Cela correspond donc à une mise à jour Locale (voir la section Mode local).

2.2.5. Intégration du certificat

Afin de respecter les exigences particulières concernant l'utilisation de mécanismes cryptographiques, GATEWATCHER conseille de se référer aux documents écrits par l'autorité nationale en matière de sécurité et de défense des systèmes d'information.

La Loi de Programmation Militaire impose des règles et des recommandations concernant la gestion des clés utilisées, les mécanismes d'authentification, le choix et le dimensionnement des mécanismes cryptographiques. Tous ces prérequis sont disponibles dans le RGS Référentiel Général de Sécurité (RGS B1, RGS B2 et RGS B3) de l'ANSSI.

La section SSL Settings, indique comment ajouter votre propre configuration SSL.

2.2.6. Les groupes

Afin de respecter la séparation des rôles au sein de la solution TRACKWATCH, 2 profils sont disponibles.

L'administrateur système réalise plusieurs types de tâches. Des modifications de la configuration réseau, consultation, édition ou encore la mise à jour des règles de détection et des packages.

Le profil pourra ajouter, supprimer, éditer, activer, désactiver et consulter des informations relatives aux règles de détection. L'administrateur système gèrera (création, import, export, destruction) les éléments cryptographiques, consultera la version, les journaux d'alertes, fera les mises à jour systèmes et logicielles, aura une gestion des utilisateurs (création, suppression, modification des comptes associés aux rôles). En plus de pouvoir modifier les paramètres globaux du GCENTER, l'administrateur aura la capacité d'arrêter, de démarrer ou de redémarrer les fonctionnalités ou la solution en elle-même.

L'opérateur, consultera lui l'ensemble des journaux de fonctionnement et des alertes générées. De plus il pourra aussi activer ou désactiver le stockage des informations techniques complémentaires tout en définissant la durée.

Le profil pourra télécharger les données capturées, interagir avec la plateforme d'analyse et de téléchargement si configurée, scanner des fichiers, observer la SmartMap et surtout lire ou modifier des informations relatives aux règles de détection (ajout, suppression, actions particulières).

Dans l'interface d'administration du GCENTER, des groupes par défaut sont déjà créés afin de faciliter la gestion des utilisateurs du client.

La gestion des profils se fait depuis la gestion des utilisateurs.