1. MISP (Malware Information Sharing Platform)

Menu : Administrators > GCenter > Third-Party Modules > MISP

Cette interface est utilisée pour gérer la connexion entre le GCENTER et un serveur MISP (Malware Information Sharing Platform) déjà présent dans votre infrastructure.

La connexion d'un serveur MISP avec la solution TRACKWATCH permet d'apporter des informations techniques liées aux menaces ainsi qu'un référentiel de logiciels malveillants, d'IOC (Indicateurs de Compromis) et d'informations.

La connexion d'un serveur MISP avec la solution TRACKWATCH permet d'apporter des informations techniques liées aux menaces ainsi qu'un référentiel de logiciels malveillants, d'IOC (Indicateurs de Compromis) et d'informations.

Depuis la partie MISP Suricata rules , l'administrateur peut voir la dernière modification de la configuration de l'instance MISP et apporter des changements en cliquant sur Access.

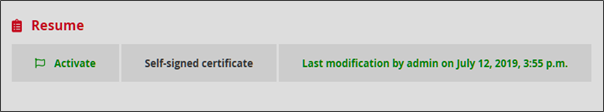

L'administrateur peut vérifier l'état de connexion entre l'instance MISP et le GCENTER via Resume.

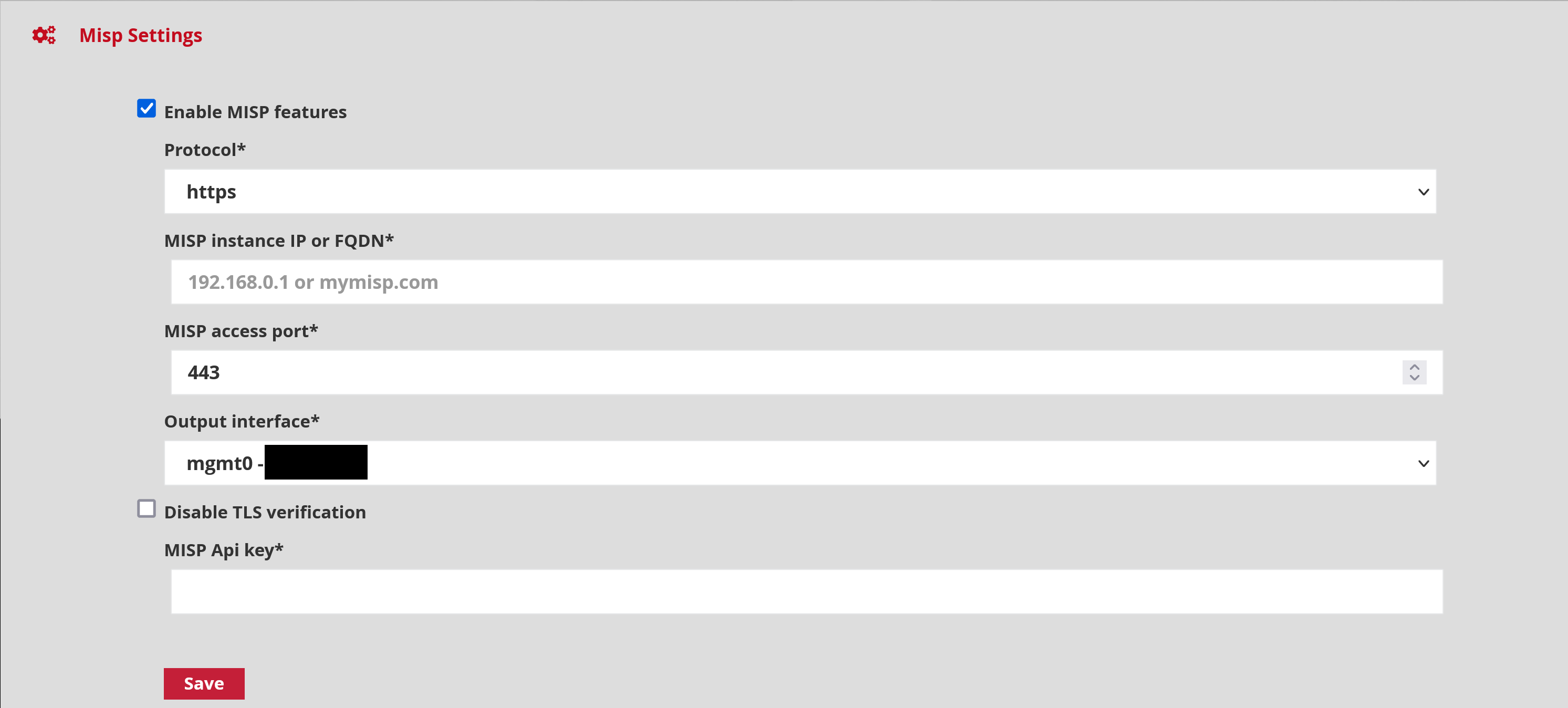

Une fois dans Access , la première étape est de renseigner l'adresse IP ou le domaine de votre instance MISP dans la WebUI du GCENTER.

Protocol : le protocole de communication à utiliser pour contacter l'instance MISP. Deux options sont possibles : 'HTTPS' et 'HTTP'. MISP instance IP or FQDN : le nom de domaine ou l'adresse IP de l'instance MISP. MISP access port : le port d'écoute de l'instance MISP Output interface est l'interface physique du GCENTER par laquelle il communiquera avec le serveur MISP. MISP API key l'administrateur renseigne la clé API de l'instance MISP.

Une fois la section remplie il suffit de cliquer sur 'Save' pour sauvegarder les informations.

Le connecteur MISP permet d'apporter des IOC directement depuis un MISP local vers les sondes GATEWATCHER. Ce connecteur permet de rajouter une source de threat intelligence de qualité tout en respectant les consignes de l'ANSSI sur la qualification des signatures.

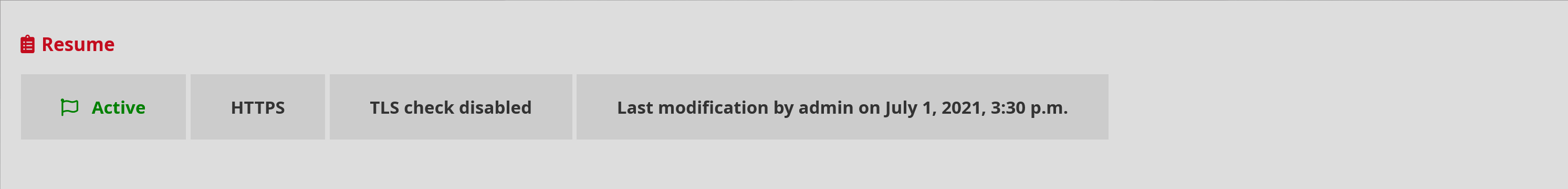

Maintenant que le service est activé, on peut remarquer que le statut au niveau de MISP interconnection status a été modifié, le lien entre le GCENTER et l'instance MISP est opérationnel.

2. Hurukai (by HarfangLab)

Menu : Administrators > GCenter > Third-Party Modules > Hurukai

HarfangLab propose une solution d'EDiR (Endpoint Detection Investigation and Remediation) ou d'EDR se nommant Hurukai. Cette solution permet d'investiguer sur les cyberattaques sans ralentir le fonctionnement de l'entreprise. Hurukai va permettre la collecte en temps réel d'informations sur les terminaux grâce à des agents qui seront déployés par le serveur de management de la solution. Les agents sont compatibles avec les plateformes Windows 7, 8, 8.1, 10 et Windows server 2008, 2012 et 2016.

Le but de cette partie est d'associer le GCENTER à l'EDiR Hurukai via la section « Third Party modules » dans l'administration du GCENTER. Puis il suffit de se déplacer dans l'onglet « Hurukai » pour accéder à la fonctionnalité.

Pour interconnecter les deux équipements, il suffit de renseigner l'adresse IP ou l'URL ainsi que le port de communication associé d'Hurukai dans les champs adéquats :

Protocol le protocole de communication à utiliser pour contacter l'instance MISP. Deux options sont possibles : 'HTTPS' et 'HTTP'. Hurukai IP or FQDN : le nom de domaine ou l'adresse IP de l'instance Hurukai Hurukai port binding : le port d'écoute du serveur Hurukai Output interface : l'interface physique du GCENTER par laquelle il communiquera avec le serveur Hurukai. Hurukai API key : la clé API du serveur Hurukai.

Une fois la section remplie il suffit de cliquer sur 'Save' pour sauvegarder les informations.

Le moteur de recherche de l'EDiR identifie instantanément les anomalies et génère des alertes grâce à des fonctions de levée de doute. Les marqueurs d'attaques connues, les outils des attaquants, les bootkits, la présence de code non signé ou de code injecté seront identifiés.

Le service est maintenant activé et fonctionnel.